Bloquer l’accès à Office 365 à partir d’une adresse IP

Vous souhaitez augmenter la sécurité des accès externes aux outils Office 365 ? Il existe de nombreux cas pour lequel bloquer l’accès aux utilisteurs depuis une IP spécifique est interessante comme dans le cas d’utilisateurs sédentaires venant travailler sur site, généralement depuis un poste fixe, et dont l’adresse IP source (adresse IP de la connexion internet) est toujours la même.

Bloquer l’accès sur IP, c’est augmenter significativement la sécurité, n’autorisant de facto qu’une (ou plusieurs) adresse IP particulière à accéder aux services Office 365 de l’entreprise.

Pour les utilisateurs nomades, il existe la solution MFA (Multi Factor Authenticator), mais nous ne traiterons pas du sujet ici.

Pré-requis

Pour commencer, les stratégies d’accès conditionnels ne sont accessible qu’avec l’abonnement Azure AD Premium P2. Il vous faudra donc souscrire à cette offre pour votre organisation.

Il existe une version d’essai.

Depuis Azure AD

1. Se connecter à Azure AD depuis la console d’administration Office 365 > Menu > Voir tout > Azure Active Directory

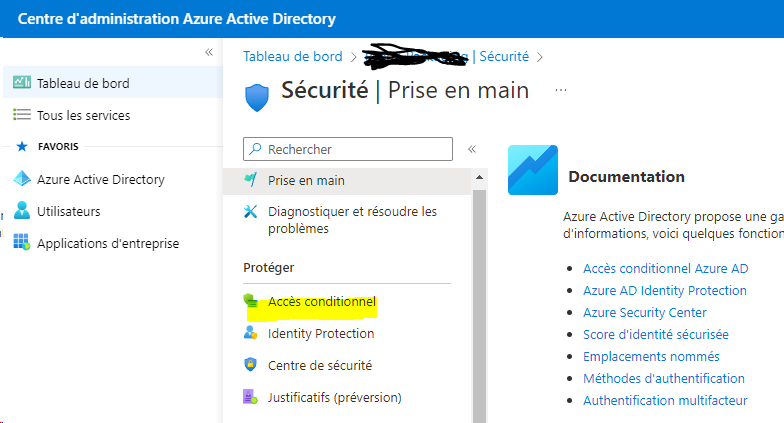

2. Depuis la console Azure AD, cliquez sur Azure Active Directory > Sécurité > Accès conditionnel

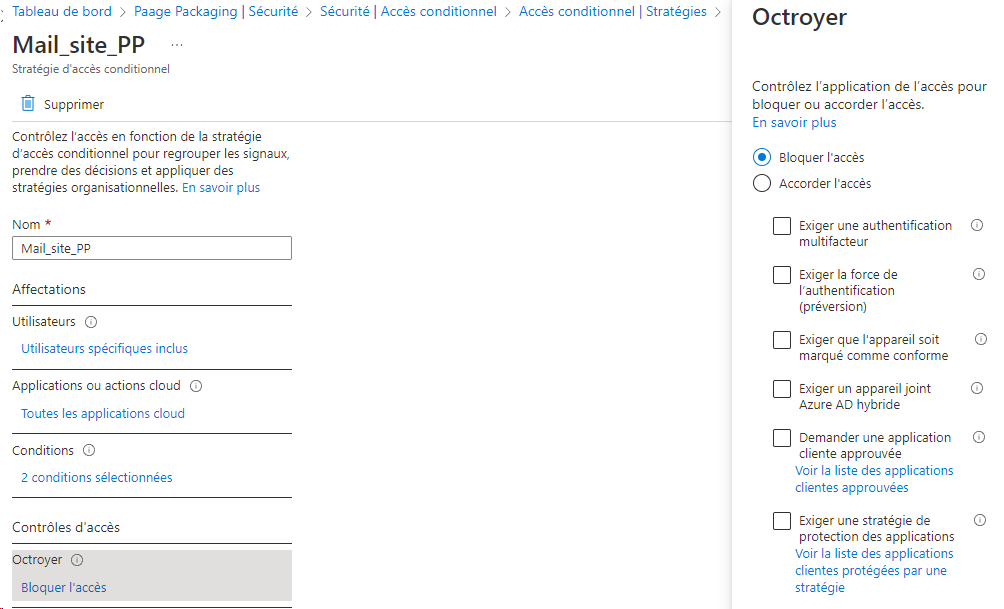

3. Créer une nouvelle stratégie avec « + Nouvelle stratégie«

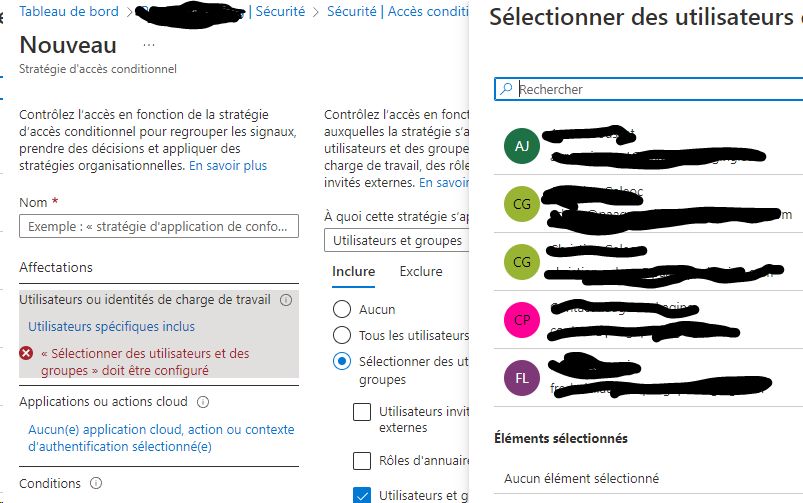

4. Nommer la stratégie comme vous le souhaitez. Cliquer maintenant sur « Utilisateurs spécifiques inclus » de « Utilisateurs » > Sélectionner des utilisateurs et des groupes > Cocher « Utilisateurs et groupe » puis « x utilisateurs et groupes« . Choisissez enfin les utilisateurs que vous souhaitez restreindre.

Note : on peut choisir des utilisateurs ou faire un groupe de sécurité dans l’interface d’administration Microsoft 365 pour plus de facilité d’administration.

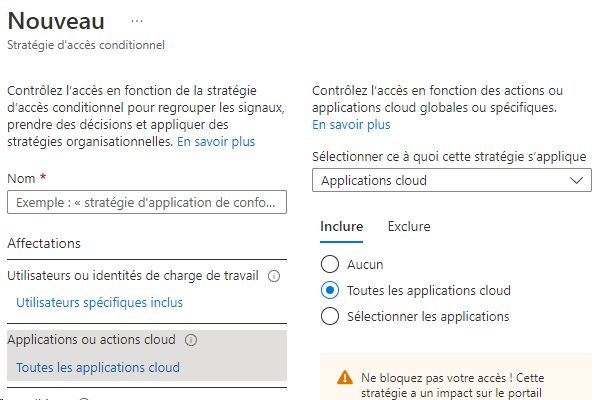

5. Cliquer maintenant sur « Applications ou actions cloud » > Cocher « Toutes les applications cloud« .

Si votre choix se porte sur le blocage d’une application particulière, cochez « Selectionner les applications » Puis sur le lien « Aucun » de la section « Sélectionner ».

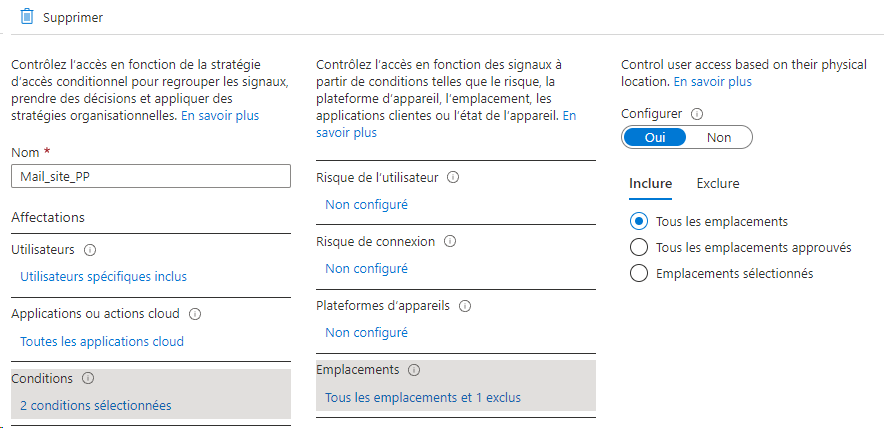

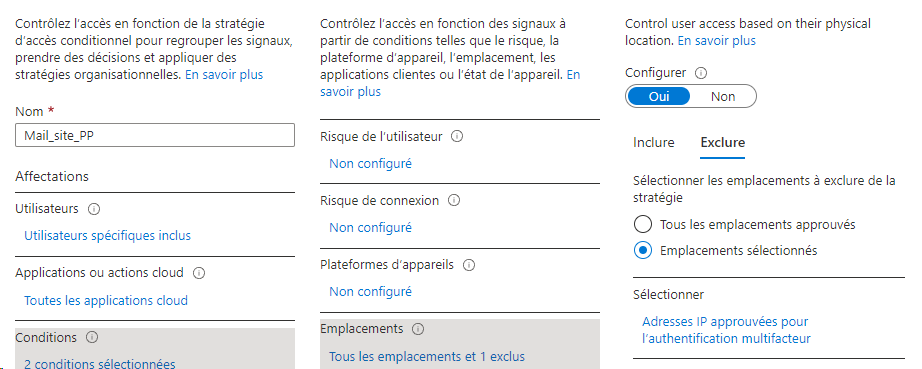

6. La section « Conditions » permet de filtrer les appareils de connexion, les IP sources, les applications clientes, etc… bref, maitriser le support et le lieu de connexion de l’utilisateur.

Cliquer sur « Non configuré » de « Emplacements ». Cocher « Oui » dans « Configurer » pour activer la conditions puis sélectionner « Tous les emplacements » de l’onglet « Inclure« . Cela aura pour effet de bloquer toutes les connexions possibles, sauf celles approuvées dans l’onglet « Exclure ».

Dans l’onglet « Exclure« , cocher « Emplacement sélectionnés » puis aller cocher « Adresses IP approuvés pour l’authentification multifacteur » (on pourra spécifier ces IP ultérieurement).

7. Dans la section « Octroyer« , choisir « Bloquer l’accès«

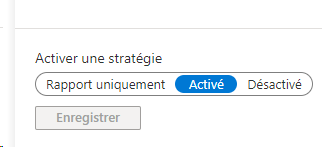

8. Finalement, activer la stratégie avec « Activé » puis Enregistrer.

Modifier les adresses IP autorisés

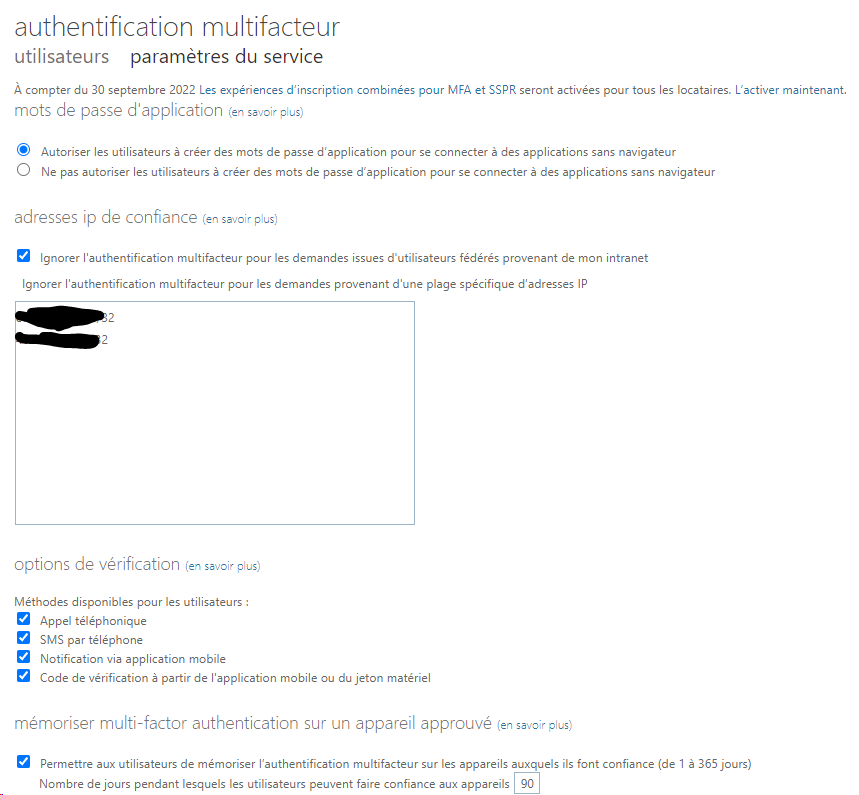

Rendez-vous sur cette URL : https://account.activedirectory.windowsazure.com/UserManagement/MultifactorVerification.aspx

Cliquer sur « Paramètres du service«

Choisir ces options :

- Permettre à vos utilisateurs de créer des mots de passe d’applications. Pas forcément utile, à vous de voir mais ne pas le permettre est une bonne option.

- Adresse IP de confiance : saisir les adresses IP sources depuis lequelles vous autorisez la connexion (ici x.x.x.x/32 mais on peut aussi y mettre un réseau entier)

- Choisir les méthodes MFA (Multi Factor Authenticator) autorisée

- Eventuellement; vous pouvez forcer la réauthentification MFA après X jours (ici 90 jours)

N’oubliez pas d’enregistrer vos modifications.

Tests

Que va t’il maintenant se passer ?

Pour mes utilisateurs dont le MFA n’est pas activé mais bénéficiant de ma stratégie d’accès conditionnel, le login se comportera normalement si l’utilisateur tente de se connecter à une application Microsoft 365 depuis une IP autorisée.

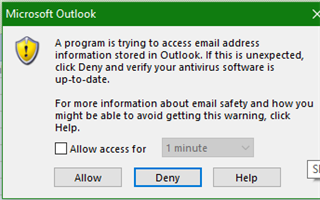

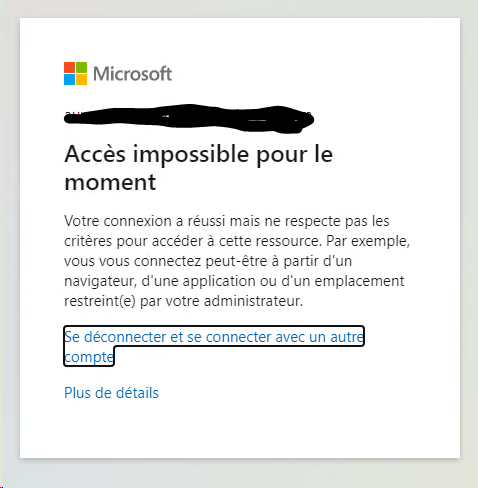

En dehors des conditions de la stratégie, voici le résultat. Le compte ne peut donc pas se connecter en dehors de la stratégie autorisée (ici depuis une IP non autorisée).

Les possiblités de l’accès conditionnels sont larges ; vous pouvez créer des scénarios très fins qui ne permettent qu’un usage restreint de périphériques, d’applications ou d’emplacements pour vos accès Microsoft 365.

Source : https://itnyou.fr/bloquer-lacces-o365-ou-autres-applications-a-partir-dune-adresse-ip/, https://learn.microsoft.com/en-us/power-platform/admin/restrict-access-online-trusted-ip-rules